Cambian los patrones de los ataques vía Internet

Durante 2005 se ha producido un cambio en los patrones de actuación de los hackers, que han comenzado a dirigir sus miradas a nuevos tipos de software. Según la organización, a lo largo de los últimos cinco años, la mayoría de los ataques colocaban en su punto de mira sistemas operativos, como Unix y Windows, y a los servicios Internet, como servidores Web y sistemas de correo electrónico. Sin embargo, en 2005, una se ha detectado una nueva ola de ataques dirigidos principalmente a aplicaciones cliente y dispositivos de red, especialmente software de back-up e incluso software de seguridad, como soluciones de antivirus, diseñado para proteger ordenadores, según el informe, que analiza las vulnerabilidades de seguridad en Internet más críticas durante los últimos doce meses.

Alan Paller, director de investigación de SANS (SysAdmin, Audit, Network, Security) Institute, considera que se ha producido un giro de 90 grados en la forma en que los atacantes persiguen a las organizaciones. Muchas de ellas cuentan ya con soluciones de automatización para la instalación de parches sobre las vulnerabilidades de los sistemas operativo, pero no sobre sus aplicaciones. El que ahora los ataques se dirijan a ellas, hace que los responsables de seguridad de las empresas deban comenzar de nuevo desde cero.

Un terreno aún desprotegido

De hecho, el cambio de objetivo se ha producido precisamente porque la mayoría de las compañías han introducido ya sistemas que automatizan la protección de los antiguos blancos, según Gehard Eschelbeck, CTO y vicepresidente de ingeniería de Qualys, una de las empresas que han participado en el estudio. Y la situación resulta especialmente peligrosa, dado que aprovechando los agujeros existentes en el equipamiento de networking, los hackers encuentran una manera idónea de introducirse dentro de las redes corporativas.

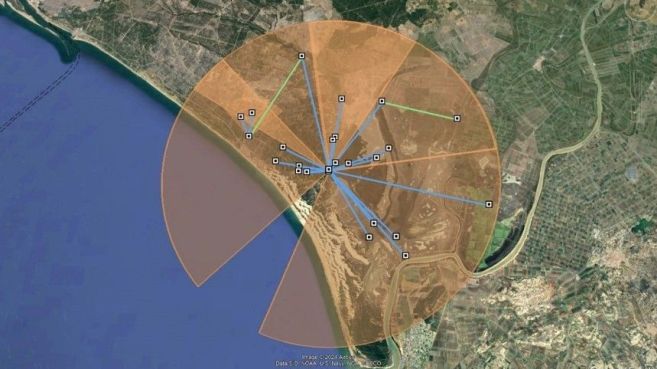

Algunos, incluso, han elaborado mecanismos sofisticados que, aprovechando las vulnerabilidades de los dispositivos de red, les permiten ubicar puntos de espionaje a través de los cuales recolectar información crítica que les facilite la entrada en los sitios deseados.

El pasado fue el primer año en que productos de networking, como routers y conmutadores integrantes del backbone de Internet, aparecieron en la lista SANS. En ella, vulnerabilidades propias del software Internetwork Operating System (IOS) utilizado por Cisco en sus routers representaban tres de las veinte principales brechas registradas. La lista también incluye nueve vulnerabilidades de aplicación comunes, dos problemas relacionados con Unix y seis fallos de seguridad en Windows. “Todos estos problemas eran lo suficientemente graves como para merecer la atención inmediata de cualquier profesional responsable de seguridad TI”, según SANS.

Un medio de prevenir estos agujeros de seguridad es exigir de los suministradores la entrega de productos más robustos antes de comprometerse a adquirirlos, en opinión de Paller. Por ejemplo, la Fuerza Aérea estadounidense decidió pagar una importante suma a Microsoft para que desarrollara una versión especialmente segura de Windows, que ahora corre en dos de los sitios de la organización. “Este cliente no podía sumir el riesgo de comprar software vulnerable de Microsoft, y su actuación puede convertirse en el heraldo de una nueva actitud que probablemente llegará a extenderse”.

También cambia el perfil del hacker

Pero, quizá más peligroso que el cambio en los patrones de comportamiento de los agresores sea el cambio en el propio perfil del hacker que apunta Roger Cumming, director del centro británico NISCC (National Infrastructure Security Co-Ordination Centre). En junio, este centro emitió una advertencia pública describiendo una serie de ataques dirigidos al gobierno central de Reino Unido y a diversas organizaciones comerciales. Un tipo de agresiones que también se han intentado realizar contra otras entidades oficiales, como algunos sitios del gobierno estadounidense o de sus contratistas militares. “En años anteriores, los hackers solían ser gente joven que deseaba de alguna manera demostrar su habilidad tanto a sí mismos como a los demás. Hoy, por el contrario, muchos ataques son producto de profesionales organizados, frecuentemente con objetivos de índole financiera. Esto está creando un mercado especialmente dañino”.

La lista SANS Top 20 se publica anualmente desde el año 2000 y es desarrollada por representantes de una variedad de organizaciones de seguridad informática, incluido el Computer Emergency Response Team de Estados Unidos, el National Infrastructure Security Co-Ordination Centre del gobierno británico y el SANS Internet Storm Center. El objetivo de esta iniciativa es proporcionar a los profesionales de la seguridad una perspectiva general del consenso de la industria sobre cuáles son las vulnerabilidades de seguridad que requieren una atención más inmediata por su parte. Tradicionalmente, se ha centrado en vulnerabilidades de Windows y Unix, así como en problemas relacionados con la parte servidor de las aplicaciones.

2005 SANS Top 20

Según los resultados del pasado año, los ataques de seguridad críticos más comunes se aprovecharon fallos de los siguientes recursos:

Windows Systems (6): Windows Services, Internet Explorer, Windows Libraries, Windows Office y Outlook Express, Windows File Sharing y configuración de Windows.

Aplicaciones Cross-Platform (9): Software de backup, software antivirus, aplicaciones basadas en PHP, software de base de datos, software DNS, media players, aplicaciones de mensajería instantánea, navegadores Web y “otras”.

Sistemas Unix (2): agujeros de configuración en Unix y Mac OS X

Productos de networking (3): productos basados en IOS de Cisco, productos de Cisco no basados en IOS y fallos de seguridad en la configuración de dispositivos de Cisco.

2004 SANS Top 20

En el análisis correspondiente a 2004, las vulnerabilidades de seguridad críticas más peligrosas afectaban a los siguientes sistemas:

Sistemas Windows (10): Servidores y servicios Web, Workstation Service, Windows Remote Access Services, Microsoft SQL Server, Windows Authentication y navegadores Web.

Sistemas Unix (10): BIND Domain Name System, servidores Web, autenticación, sistemas de control de versiones, servicio de transporte de correo, Simple Network Management Protocol (SNMP), Open Secure Sockets Layer (SSL), desconfiguración de servicios empresariales NIS/NFS, bases de datos y Kernel.